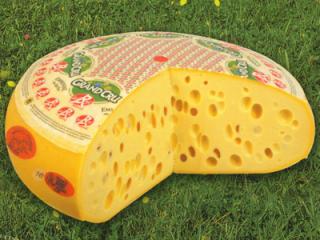

Jamon de York, mantequilla, un firewall y pan de molde, eso sí es un buen sándwich.

Respuesta: Sólo si el firewall es Suizo.

Hoy vamos a hablar de una tecnología nueva en el mundo de la Seguridad de la Información, concretamente en el capítulo de “Seguridad de las comunicaciones”. Exacto, vamos a hablar de los Firewall (y no, no me refiero a la película de Harrison Ford). ¿Por qué digo nueva? Bueno, principalmente por que considero que estos dispositivos tienen que estar al día siempre. Un firewall tiene que ser tan nuevo como los servicios de nuestra empresas, o mejor dicho, sus políticas de seguridad.

Repasemos, un cortafuegos sirve (a muy grosso modo) para separar redes distintas dejando tan solo los flujos de comunicación que consideremos legítimos o válidos. Por ejemplo, el firewall que nos separe del mundo Internet tendrá prohibido todo el tráfico de entrada, excepto algún servicio que publiquemos al mundo, llámese mi página Web. Lo mismo ocurrirá con los flujos de salida. Estos filtrados pueden hacerse de muchas formas dependiendo del nivel al que trabaje el cortafuegos:

1.- Filtrado de paquetes (1ª generación): Analiza los paquetes de entrada y ver si hay alguna regla definida que los deje pasar (suponemos que todo se rechaza por defecto). Vulnerables a IP Spoofing. Nivel 3 OSI.

2.- Filtrado por estado (2ª generación): Estos cortafuegos mantienen “en memoria” el rastro de cada conexión que se permite, detectando comportamientos anómalos o sospechosos como un ataque DOS. Pueden llegar al Nivel 7 OSI.

3.- Proxy – Firewall (3ª generación): Trabajando en la capa de aplicación estos dispositivos son capaces de inspeccionar el tráfico de protocolos y servicios que trabajan a este nivel, detectando posibles exploits, comandos no permitidos, etc.

4.- Kernel Proxy – Firewall (4ª generación): Incluyen inspección profunda de paquetes, tecnología de detección / prevención de intrusiones, etc.

- Todo se rechaza por defecto.

- Solo se autoriza tráfico para servicios reconocidos en la organización.

- La regla debe ser tan restrictiva como sea posible, a nivel de puertos (conociendo los puertos que manejan los servicios) y a nivel de IP (conociendo quienes van a demandar estos servicios).

- Si un servicio se da de baja o cambia, deben cambiar o darse de baja las reglas asociadas al servicio (llamémosle gestión de cambios controlada).

Si no trabajamos con estos principios, nos encontraremos con cositas como esta:

Tiene pinta de ser un FWSM suizo.

En mi experiencia el principal problema que he encontrado ha sido el de reglas obsoletas, que cubren servicios inexistentes o para máquinas que han migrado o simplemente desaparecido. Una solución es establecer un periodo de caducidad para las reglas, de tal forma que una alerta te avise el día que estas caduquen, no obstante esto se puede volver inmanejable en organizaciones que tengan decenas de firewall y por tanto cientos de reglas. No es un problema de fácil solución, la caducidad es una buena idea ya que obliga a revisar lo implantado, ahora bien, ¿Cuáles revisar de todas las decenas que pueden caducar en un día sin que el administrador se vuelva loco? Se me ocurre comenzar por aquellas reglas por las que no pasa tráfico, estableciendo mecanismos como la baja automática en aquellas que no se produce un “match” durante 3 meses, siendo ese periodo configurable según la criticidad de las redes que se separan, no es lo mismo una red de ofimática que una de gestión, ni cuanto menos una red de datos (y todo ello sin provocarte DOS).

Mantener unas políticas acordes a nuestra arquitectura de red es crítico para la seguridad de nuestras redes, establecer los controles para verificar que se cumplen las políticas, también. Es la única forma de que nuestro queso tenga los agujeros que necesita, ni uno más, ni uno menos.

Más info en:

http://en.wikipedia.org/wiki/Firewall

Salu2!! (Y cuidado en la vuelta de vacas xD)

3 comentarios:

Muy interesante la metáfora ;) La verdad es que sí, que los firewalls deben estar siempre a la última, y hay que andarse con cuidado a la hora de establecer y mantener reglas en los mismos. De hecho, lo extendería incluso a firewalls privados, de ordenadores normales de usuario (a nivel del uso que le damos en casa a los equipos). Para los usuarios lo más cómodo suele ser: le doy permisos a todo y luego ya iré recortando según me haga falta, en lugar de cortar por lo sano, bloquear todo acceso e ir, poco a poco, dando privilegios a aplicaciones, puertos, analizando el tráfico que generamos y que reciben nuestras máquinas...

Aparte de esto, muy buenas nuevamente, tras estas minivacaciones. Seguimos en la brecha (esperemos que no de seguridad ;)).

¡Saludos!

¡Una brecha! ¿Donde? ¡Todos a los botes salvavidas!

jeje, pues lo ideal es que microinformática tenga un inventario de aplicaciones, puertos, etc. y que la configuración del firewall esté alineada con el rol de los usuarios, pero esto si que me parece X-Fi

por cierto, en estas minivacaciones (yo diría microvacaciones) he estado en tu tierra, ¡me ha encantado Malaga!, que afortunados sois en el Sur ;-)

Salu2

¿minivacaciones? Pufff ... yo necesito unos días libres para descansar de las vacaciones. Me había acostumbrado a levantarme al mediodía y no he pegado ojo ...

Firewalls ... son una lata de mantener "depurados". Al final, entre todos, se consigue que haya un montón de reglas obsoletas: un día a uno se le olvida avisar de que una IP ya no se usa, otro día otro se pone a usar una IP sin avisar a nadie ... el chaos ...

En la intranet suele haber bastantes agujeros, pero lo realmente importante es internet, y esa falsa sensación de seguridad que proporciona pensar que "sólo" tienes abierto smtp, pop3 y http(s) ...

Saludos, y "feliz" vuelta al curro xD

Publicar un comentario