6 de julio de 2011

Facebook Forensics Paper y algo más...

23 de marzo de 2011

Facebook Security Tips

1 – El nombre.

1 – El nombre.

¿Seguro que te llamas como quieres llamarte?, fíjate en que será muy fácil para cualquier persona localizarte si utilizas tu nombre real, si te inventas otro nombre lo que ocurrirá será lo contrario, quien quiera encontrarte no lo hará. ¿Qué hacer?, yo siempre prefiero no utilizar el nombre real pero si uno parecido o que pueda generar dudas, en todo caso si configuras tu privacidad correctamente no debería ser un problema que tengas tu nombre real. También podemos utilizar nuestro mote, apodo o nick que sea familiar para nuestros amigos y conocidos para que nos busquen por él, Facebook lo permite:

Aquí llega la primera opción importante para conservar tu privacidad, quizás no te importe tener 1 millón de amigos, pero que alguien que no conoces pueda asociar tu cara, tu nombre y tu correo electrónico le puede dar muchas facilidades para contactar contigo. Desactiva la visibilidad de tu dirección de e-mail en cuanto puedas, así solo la tendré quien tu quieras.

3. Privacidad – Conectarse a Facebook:

Aquí gestionas lo que puede verse de ti y quien lo hará. Es sencillo, las distintas opciones pueden verlas todo el mundo, amigos de tus amigos o solamente amigos. Lo ideal salvo que seas un comercio y quieras publicitarte es que solo tus amigos puedan ver tus “detalles”, siendo incluso algo más estrictos con respecto a direcciones físicas, teléfonos, etc. Esto yo lo restringiría a familiares y amigos o directamente no lo pondría, total quien te conoce de verdad ya lo sabe. Una opción no demasiado paranoica es la siguiente:

Volvemos al menú principal, aquí salen las 4 opciones de las que hablamos antes, seleccionamos “Custom” y editamos manualmente que compartimos y con quien según nos parezca. Si pulsamos en editar las opciones vemos varios apartados:

- Cosas que yo comparto: Seleccionamos amigos solo. Muy importante no habilitar “Gente aquí ahora”, pues puede revelar tu ubicación física a terceros.

- Cosas que otros comparten: Aquí editas lo que la gente puede ver de un amigo que haya escrito de ti, lo suyo (y para eso es una red social) es que tus amigos vean lo que tus amigos dicen de ti o si te etiquetan, ahí está la gracia, pero si no se la ves pues impedirlo aquí. Muy importante deshabilitar que otros puedan ubicarte físicamente:

- Información de contacto: Mejor prevenir que curar, seleccionar “solo yo” puedo ver mi información de contacto.

Antes de pasar al siguiente apartado hay una opción para previsualizar nuestro perfil, si la pulsamos sabremos como “quien no nos conoce” nos ve en Internet (cualquiera), te aconsejo revisarlo para que tengas la total certeza de que solo se ve lo que tu quieres que se vea (al fin y al cabo es Internet, nunca saldrá de ahí).

5 – Privacidad - Aplicaciones y sitios Web.

Dentro del menú de privacidad, en la parte inferior hay una opción de configuración para aplicaciones y sitios web. En Facebook como sabéis hay un montón de aplicaciones graciosillas como la granja, la galleta de la obviedad y miles de millones con las cuales pasar el tiempo. Lo mismo ocurre con los sitios web de publicidad que pululan por la red social. Lo que mucha gente no sabe (quizás por que no se advierte muy bien) es que al utilizar cualquier aplicación le das derecho a que ésta vea de ti y extraiga cualquier dato, eso significa que por ejemplo detrás de una aplicación de un concurso de cerveza haya una campaña encubierta para extraer datos de marketing de potenciales consumidores (TUS datos). Yo no recomiendo utilizar ninguna aplicación pero, leñe, hay que divertirse de vez en cuando. Entonces aplicaciones SI pero…

- Deshabilítalas después de utilizarlas. Hay un botón para “apagarlas” todas que viene la mar de bien, aunque quizás hay algunas como el calendario de cumpleaños que quieras dejar…

- Información visible a través de tus amigos. Las aplicaciones son tan peligrosas que incluso el hecho de que un amigo juegue a la granja puede significar que, aprovechando los permisos de tu amigo, la aplicación extraiga también tus datos (¡!). Deshabilítalo todo:

- Hay otras opciones como la personalización instantanea que ahora mismo no se pueden deshabilitar en España. En el momento que se pueda conviene hacerlo ya que influye en la experiencia de navegación en tus páginas web, que aprovecharán el contenido de Facebook para adaptar su publicidad y ofertas.

Por desgracia en Internet igual que en la vida real hay personas pesadas, cansinas, al estilo de Jose Mota:

Si queremos que alguien no nos moleste, nos mande mensajes, nos cansinee, sea usuario, aplicación, grupo en el que entramos por error. Este es el lugar:

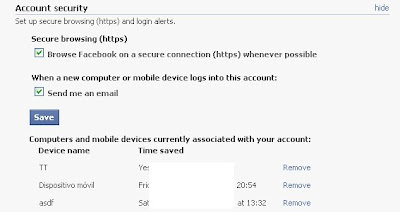

7 – Seguridad de la cuenta.

Aquí hay una opción básica, activar el http-s para que al menos no sea trivial capturar tus conversaciones en Facebook con herramientas como Bogorove. Las notificaciones cada vez que alguien abra una sesión en tu cuenta de Facebook también son imprescindibles.

8 – Network: Aquí podemos integrar nuestra red de contactos profesionales con facebook, por ejemplo si trabajamos en Accenture introduciendo una dirección de correo “válida” mezclaremos ambos mundos. Totalmente desaconsejable, para eso hay cosas como Linkedin o Yammer.

9 – Notificaciones: Aquí no hay nada que sea principalmente de seguridad, las notificaciones por SMS en España no funcionan (¿?). Yo recomiendo solo recibir notificaciones ante solicitudes de amistad o mensajes personales, para todo lo demás ante una conversación enrevesada que quizás ni te importe se te puede desbordar la bandeja de entrada, convirtiéndose en SPAM.

10 – Pago: ¿De verdad vas a comprar algo a través de facebook?, por favor, ni te lo plantees (aunque si lo haces la plataforma que ofrecen cumple con los objetivos).

11 – Publicidad de Facebook: ¿Te gusta que utilicen tu cara para hacer publicidad?, a mi tampoco. Aquí se deshabilita:

Y esto es todo, perfectamente extrapolable a Tuenti o la red social que utilicéis, ahora, socializaros de forma segura :D

Y esto es todo, perfectamente extrapolable a Tuenti o la red social que utilicéis, ahora, socializaros de forma segura :D

Un saludo.

PD: ¡Cumplimos 200 entradas!,, quien me lo iba a decir hace unos años…

16 de marzo de 2011

Snow Leopard Fast Hardening

Y con ella llevo más de dos meses contento y feliz, ningún problema de compatibilidad, videojuegos de Steam, una gran biblioteca software, mi Virtual Box para esas máquinas virtuales, la vida me sonríe en una pantalla de 21.5’’. O no, por que no podía creer que tuviera algunos fallos de configuración segura propios del comienzo de Windows XP, arremangado me cogí la guía de Snow Leopard Secure Configuration y di un cocotazo contra la mesa al ver las 272 páginas de seguridad. Buscando un poquito no encontré un “Proteja a su Leopardo en 10 pasos” (no vaya a coger frío con la snow :-p) así que me dije, voy a dejar aquí lo más interesante. En mi opinión es esto:

Mac OS X 10.6 Hardening 10 Tips:

1.- ¡Habilite la autenticación!: Esto quiere decir, que esté deshabilitado el login automático, que no se provea información de los usuarios del sistema en la pantalla de inicio, también podemos habilitar access warnings o bloqueo ante intentos reiterados, pero es algo más complejo. Lo sencillo, en General à Cuentas à Login Options

2.- ¡Habilite el protector de pantalla!: Esto es muy recomendable, no solo por ahorrar energía, siempre que nos levantemos del equipo este debe estar bloqueado. Podemos habilitar el protector de pantalla por ejemplo, a los 5 minutos y que solicite autenticación a la vuelta. Como aquí no existe la combinación Windows + L para bloquear la pantalla deberemos configurarlo nosotros, lo más sencillo es hacerlo a través de una de las esquinas:

4.- Instale un antivirus. Esto es básico, si todavía crees que en MAC OSX (Unix)no hay malware tengo una mala noticia. Hay, y cada vez habrá más, como desde Seguridad Apple nos contaban no es comparable con Windows por ahora pero si Steve Jobs se sigue esforzando en vender manzanitas, no tardará. En la página de Apple hay decenas de herramientas de seguridad, algunas antivirus, entre los gratuitos me gusta mucho el Sophos, curiosamente me detectó un troyano de Windows hace unos días :D

5.- Deshabilite la compartición de recursos (¡también en Itunes!). No es bueno ser tan generoso, deshabilita la compartición de recursos, carpetas, impresoras, todo. Deja exclusivamente lo que necesites, también en Itunes, por suerte hay algunos impresentables que NO lo hacen.

6.- Deshabilite los servicios no necesarios. Entre servicios no necesarios pueden ser de red (Bonjour), pero yo también metería aquí el Bluetooth, infrarrojos, wifi, etc. La regla es sencilla, si no lo utilizas no lo habilites.

7.- ¡Actualizaciones automáticas!. Actualizar, actualizar y actualizar, hasta que parezca que vengas del futuro. Está a dos clicks desde la manzanita de la esquina ;-) El equivalente de Secunia para Leopard o lo más parecido que hay es la MAC Apple Store (esto lo estoy suponiendo, no la tengo instalada) te revisará todo lo que hayas adquirido.

8.- ¡Habilite Firmware Password Utility! El EFI (Extensible Firmware Interfaz) en los equipos de Apple es el equivalente a la BIOS que todos conocéis. También debemos protegerla sobretodo para garantizar que no arranquen desde unidades externas o nos realicen ataques relacionados con la seguridad física. Esto deberemos realizarlo por el terminal de comandos:

Quizás os sepa a poco, podríamos hablar de borrado seguro de datos, de seguridad en Time Machine, de proteger las conexiones bluetooth,,,etc. Pero me conformo con que 3 o 4 de esos lectores habituales implementen estas 10, si todavía no se sienten seguros siempre pueden acudir a la guía oficial, coger los 272 folios y … ¡suerte!

Un saludo, en especial a esos pocos lectores que según veo por aquí, tengo desde Japón. Animo y un fuerte abrazo.

23 de febrero de 2011

¡Luchamos contra el fraude!... a nuestra manera.

Como supongo que todos vosotros, de vez en cuando compro por internet, es cómodo, ágil, rápido y requiere de un esfuerzo físico cercano a 0. ¿Por qué no hacerlo?, además si eres un consumidor responsable que sigue los consejos básicos de seguridad y precaución, o no se, te gusta jugar a las 7 diferencias con páginas de phishing por que estás aburrido ya de darle a la granja del Facebook pues, mejor que mejor. Incluso si tu negocio está en Internet hay muchas guías básicas para decirte como tienes que proteger los datos de tus clientes, como cumplir con los requisitos de seguridad que las normativas internacionales exigen, por ejemplo esta guía de INTECO es de mucha utilidad, aunque los propios emisores de tarjetas de crédito / débito tienen sus propias guías también, más o menos la referencia es el Payment Standard Industry (PCI-DSS) del cual se publicó la versión 2.0 en Octubre del año pasado y que ya adelantamos por aquí.

En definitiva, Internet es algo bueno, cómodo, con la sensibilidad y responsabilidad conveniente con respecto a las distintas amenazas puede ser tan seguro como ir a la tienda física real. Entonces, ¿por qué los comercios lo vuelven inseguros?, lo mejor de todo es que lo hacen para cumplir con directrices que en teoría vienen impuestas por MasterCard, Visa, etc. Y nos plantan clausulas como las siguientes:

“Para evitar fraudes con tarjetas que hayan sido captadas en establecimientos físicos, XXXXX puede solicitar documentación adicional que certifique la identidad del comprador.”

Es decir, que aparte de pedirte todos tus datos personales, los datos de tu tarjeta de crédito y número de seguridad, luego te solicitan más datos. Fue en una conocida casa de apuestas la primera vez que me ocurrió esto, no había problema para iniciarte en el mundo de la ludopatía, metías tus 30€, te daban otros 30 de bienvenida y a volverse rico. Sin embargo, oh sorpresa, te disponías a retirar tus cuantiosos beneficios y te lo prohibían bajo esta condición:

“Debido a la política de MasterCard, ya no es posible realizar reintegros de fondos en una tarjeta MasterCard (crédito o débito) registrada fuera del Reino Unido. Como resultado, su tarjeta debe ser "validada" antes de que usted pueda realizar cualquier reintegro de sus ganancias mediante un sistema de pago alternativo tal como una transferencia bancaria. Esto se indica mediante S (validada) o N (no validada) debajo de su tarjeta. Su tarjeta se valida automáticamente después de su primer depósito, o manualmente si envía prueba de titularidad de la tarjeta.”

¡Pardiez!, ¿Qué es esto?, cegado por mis múltiples ganancias accedí a lo que un señor amablemente me pidió por correo electrónico: DNI escaneado por las dos caras y Tarjeta escaneada (solo por delante).

No le di más importancia, paranoia de estos ingleses, vete tu a saber. Hace 1 mes sin embargo fue el fin de semana “SIN IVA” en múltiples establecimientos, la competencia hizo que algunos superaran ese 18% de descuento llegando incluso a ofrecer un 20% en primeras marcas de tecnología (ejem, apple). Cual es mi sorpresa cuando tras comprar un portátil y cargármelo en mi cuenta bancaria en escasas horas, 3 días más tarde, me piden “verificar mis datos” por correo electrónico. Esta fue mi respuesta, un poco en caliente y poco técnica como se ve:

“Disculpen mi insistencia pero no veo sentido a que por un procedimiento de seguridad se solicite información para confirmar un pedido cuando ustedes ya lo han cobrado, supongamos que efectivamente estoy suplantando la identidad de una persona, ¿le van a devolver el dinero?. No quisiera poner en duda sus procedimientos pero es efectivamente la solicitud de esta información la que levanta sospechas sobre un presunto phising, scam, etc.

Les remitiré la información que solicitan pero por favor, revisen este procedimiento que en lugar de facilitar al cliente recibir el producto en su casa lo entorpece. Si hubiese venido especificado en la página web habría ido al local comercial de XXXXXX sin dudarlo o habría realizado mi compra en otro lugar.”

A lo que me remitieron a la página de condiciones donde lo ponía bien grande y en negrita:

Nada que objetar, como buen consumidor, no leo las clausulas (prometo mejorar). Ahora bien, como consultor de seguridad me irrita, ¿introduce este procedimiento más seguridad?, ¿genera nuevos riesgos?, la respuesta es SI a ambas preguntas. ¿Por qué?, por que estás enviando tus datos personales y tu información bancaria a través de un canal inseguro (Internet), con todo lo que ello supone y que no explicaré aquí. Ahora centrémonos en alguna de las cosas que estas compañías deben cumplir para gestionar, almacenar y tratar esos datos:

- L.O.P.D.

- PCI-DSS

La LOPD y en concreto su reglamento de medidas de seguridad dice en su artículo 104:

”La transmisión de datos de carácter personal a través de redes públicas o redes inalámbricas de comunicaciones electrónicas se realizará cifrando dichos datos o bien utilizando cualquier otro mecanismo que garantice que la información no sea inteligible ni manipulada por terceros.”

Lo que ocurre es que esto solo aplica a datos de nivel alto (lo que podríamos discutir largo y tendido, pero “es lo que hay”), así que con esto en principio cumplen ya que sería difícil sacar datos de salud, vida sexual, etc. de una casa de apuestas o de una tienda de informática. Eso si, en caso de hacer compras en un sex-shop, encargar un Corán en Amazon o meter todos los dias 200€ en la casa de apuestas podremos deducir algo de eso. Pero supongamos que la AEPD les da la razón en esto último, DNI y tarjeta de crédito, todo junto, son datos de nivel medio pues suponemos que entran dentro de los datos financieros que indica la LOPD, si nos ponemos quisquillosos quizás de nivel básico. Con todo ello seguiremos teniendo un artículo que indica dos requisitos de seguridad:

- Mecanismos que eviten el acceso a datos o recursos con derechos distintos de los autorizados.

- Concesión de permisos de acceso sólo por personal autorizado.

Ahora nos vamos al PCI-DSS 2.0, un solo requisito nos hace falta:

"Encrypt sensitive traffic over public Networks."

Está claro que con este requisito se cumple cuando utilizas la aplicación de compra, normalmente y dependiendo de la tienda surgirá un pop-up (seguro) de una tercera aplicación que hará de pasarela entre tu banco y el de la tienda, si es 3D Secure te pedirán un password y fin de la historia. Si no lo es y para luchar contra el fraude te pedirán que confirmes los datos, pero no te ofrecerán un mecanismo seguro para hacerlo, bastaría con que en tu perfil de usuario de la tienda se disponga de la capacidad de cargar los ficheros de tus datos escaneados, sobre HTTP-S por ejemplo, autenticando que el servidor al que estamos escribiendo es quien dice ser. Pero no, se valen del robusto protocolo SMTP para pedirte que les mandes todo, ¿así se lucha contra el fraude?, ¿a consta de quien?

La mayor de mis críticas a este tipo de procedimientos de seguridad que hacen flaco favor a su nombre y a la seguridad del comercio electrónico, además bajo un dudoso cumplimiento de la legislación actual y los estándares de pago electrónico.

Salu2

16 de febrero de 2011

Controles de Seguridad en la nube.

¡Buenos días!, hoy os traigo un pequeño documento que puede ser las delicias de muchos consultores de seguridad. Seguramente en vuestra empresa también estén migrando “a la nube”, no precisamente por que la gente esté en la parra, sino que por que es una moda tecnológica con consabidos beneficios económicos y de rendimiento que no analizaré. El problema es como adecuar la seguridad de nuestros sistemas tradicionales a la nube, ¿cómo debo modificar mis controles de seguridad?, ¿Qué nuevos requisitos debo considerar?, bueno los análisis más simplistas dirán “todo es igual” solo que virtualizado, aplica los mismos controles que tenías antes, eso nos puede dejar medianamente satisfechos pero no es del todo cierto. Para que lo comprobéis os dejo este Excel que, aunque se queda a muy alto nivel, os puede ser de mucha utilidad. Os explico por qué:

Control DG-07

“Security mechanisms shall be implementd to prevente data leakage”.

Áreas de Implementación:

SaaS, IaaS, PaaS, Service Provider

- COBIT à COBIT 4.1 DS 11.6

- ISO/IEC 27001:2005 à A.10.6.2, A.12.5.4

- NIST à NIST SP800-53 R3 AC-2, NIST SP800-53 R3 AC-3, NIST SP800-53 R3 AC-4, NIST SP800-53 R3 AC-6, NIST SP800-53 R3 AC-11, NIST SP800-53 R3 AU-13, NIST SP800-53 R3 PE-19, NIST SP800-53 R3 SC-28, NIST SP800-53 R3 SA-8, NIST SP800-53 R3 SI-7

- PCI-DSS à PCI DSS v2.0 3.1, PCI DSS v2.0 3.1.1, PCI DSS v2.0 3.2, PCI DSS v2.0 9.9.1, PCI DSS v2.0 9.5, PCI DSS v2.0 9.6, PCI DSS v2.0 10.7

En la lista de 100 controles propuestos, mapeados con diferentes dominios (que no coinciden con los de la ISO 27000, aunque son parecidos), te indica donde es obligatorios que lo implantes si quieres cumplir a su vez con los controles del resto de normativas o estándares de referencia. Por tanto desde el punto de vista del Gobierno de la Información así como de garantizar el cumplimiento con las distintas auditorías este Excel que tan bien se ha trabajado la Cloud Security Alliance puede ser el maná.

Salu2

PD: No dejéis de ver otros documentos como la guía de la nube o las amenazas sobre esta (por ejemplo, que los chinos te bombardeen para sacarte el agua).

13 de enero de 2011

Y ahora que soy CEH...

- Pida usted el temario del CEH (versión 6.1, la última por favor) a alguno de sus miles de amigos mediante programas bittorrent o similares.

- Ignore el susodicho temario.

- Acuda a www.examcollection.com, realice una búsqueda de CEH Exam Test.

- Memorice las preguntas.

- Pague el examen, preséntese a hacerlo, el 80% de las preguntas coincidirán.

- Obtenga el temario.

- Comience por el tema 1, muera usted en el tema 2 cuando repase la legislación internacional sobre seguridad informática.

- Anímese, ya le quedan 65 temas.

- Pruebe las más de 2000 herramientas referenciadas en el material, móntese su laboratorio, aprenda, aprenda, aprenda, aprenda, vuelva al paso 3 y temas --;

- Hago los test disponibles en Internet. Descubra que no sabe realmente mucho ya que no pasa de un 65%, memorice.

- Preséntese al examen y obtenga su título.

- CEH: 3 ofertas encontradas.

- CISA: 32 ofertas encontradas.

- CISM: 24 ofertas encontradas.

- CISSP: 21 ofertas encontradas.

- CHFI: 2 ofertas encontradas.

- Lead Auditor: 3 ofertas encontradas.

- ITIL: 221 ofertas encontradas.

- COBIT: 23 ofertas encontradas.

- CEH: 0 ofertas encontradas.

- CISA: 10 ofertas encontradas.

- CISM: 10 ofertas encontradas.

- CISSP: 5 ofertas encontradas.

- CHFI: 0 ofertas encontradas.

- Lead Auditor: 0 ofertas encontradas.

- ITIL: 126 ofertas encontradas.

- COBIT: 9 ofertas encontradas.

- CEH: 0 ofertas encontradas.

- CISA: 2 ofertas encontradas.

- CISM: 2 ofertas encontradas.

- CISSP: 4 ofertas encontradas.

- CHFI: 0 ofertas encontradas.

- Lead Auditor: 1 ofertas encontradas.

- ITIL: 8 ofertas encontradas.

- COBIT: 2 ofertas encontradas.

4 de enero de 2011

PlayStation 3 Hacked