Feliz año nuevo a todos, que vuestros mejores deseos se hagan realidad.

Feliz año nuevo a todos, que vuestros mejores deseos se hagan realidad.Security Information - Ethical Hacking - Technology - Audit - Intelligence

Feliz año nuevo a todos, que vuestros mejores deseos se hagan realidad.

Feliz año nuevo a todos, que vuestros mejores deseos se hagan realidad.En estas fechas tan señaladas quien más quien menos se toma unos días de descanso. En eso me encontraba yo cuando me llamaron por un ordenador “maligno” que se había vuelto hostil hacia su dueño. Rápidamente me presenté en la escena del crimen, donde un año atrás había dejado un XP SP2 con el Spyboot, el Firewall activado y los programas justos para no encontrarme sorpresas.

El panorama fue desolador, no era posible ni pasar de la pantalla de login, al teclear el usuario y la pass directamente te mostraba la ventanita de salir de Windows (¿??¿). Los modos a prueba de fallos y símbolo de sistema tampoco funcionaban (¿?). No quedaba más remedio que acudir al rescate por medio de un live! CD o un USB autoarrancable, aquí como siempre nuestro amigo el Hiren’s Boot nos puede echar una mano.

Replicados hasta 32 veces. Se me cayó la cara al suelo, en 1 año rara vez recibo / detecto más de 2 – 3 virus, supongo que el tener todo actualizado gracias a programas como Secunia PSI, sospechar cuando recibo correos invitándome a espiar a mis contactos del msn, utilizar Windows Vista SP1 en lugar XP SP2-SP3 o mantener un antivirus gratuito actualizado es demasiada Sensibilización y roza la paranoia (de trabajar sin ser administrador, mejor no hablamos).

Por una vez y sin que sirva de precedente (que luego os acostumbráis), voy a hacer una entrada en un día tan especial como hoy. Por que es quizás ahora, cuando has pasado buenos momentos con la familia, amigos, alejado del caos de la ciudad, cuando puedes repasar con calma algunos aspectos de tu vida (trabajo incluido) y reflexionar.

COBIT es sin duda el manual de referencia si queremos coger el timón del barco de la información, va por su versión 4.1 y es descargable directamente desde la página de Isaca, vieja compañera de aquellos que estéis certificados como CISA o CISM.

Salu2

No, no he muerto, de hecho estoy más vivo que nunca.

Me fuí sin avisar (había unas ganas ya), pero volveré pronto.

Aviso ;-)

Salu2!

Varios apuntes rápidos:

2) En Panda Labs han hecho un curioso gráfico que explica la relación malware - mercado negro, recordándonos que esto es algo más que una peli de Indios - Vaqueros:

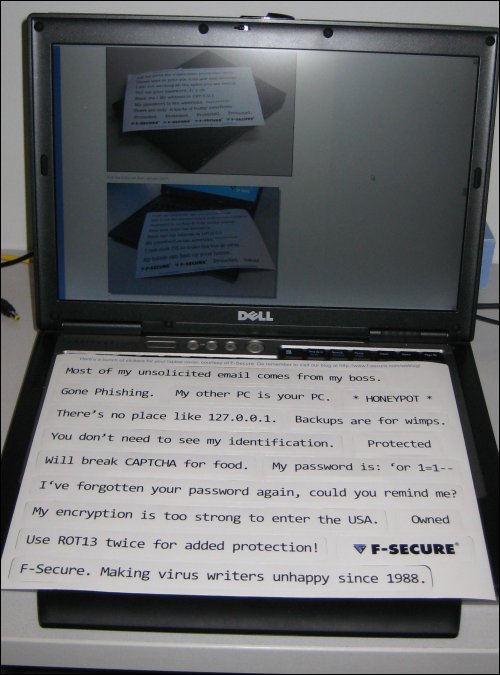

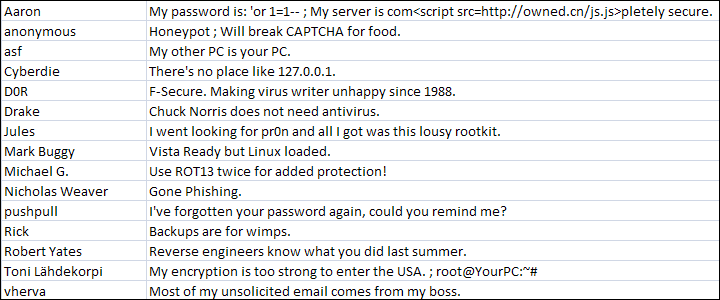

3) Finalmente, y para despedirnos con una sonrisa, me encuentro esto en el blog de f-secure.

Lo dicho, There's no place like 127.0.0.1

Lo dicho, There's no place like 127.0.0.1Salu2!

Archivos de cualquier máquina virtual en VMWare.

Ahora bien cuando la arrancamos aparecen:

Mi XP Virtual tiene 256 MB RAM.

Donde se ha creado un archivo llamado VMEM con el tamaño exacto de la memoria RAM que se asignó a la máquina virtual en su creación. ¿Por qué no copiamos directamente este archivo y vemos que se puede sacar? Lo dicho, hacemos una copia (si fuera necesario calculamos los MD5, etc. pero eso ya es otro post) y probamos a utilizar algunas herramientas de RAM Dumping como el UserDump que vimos en el post anterior. Efectivamente, no funciona (no admite esos archivos como parámetro y esta pensada para ser ella la que realice los volcados), si utilizamos otras herramientas como Diagnostic Tool también tendremos problemas, no reconoce el formato del archivo. ¿Qué hacer? Bien, el archivo que hemos copiado ya es de por sí un volcado de memoria, o al menos ella misma, ¿Y si buscamos los strings?...¡Bingo! Ahí aparecen… Ahora la duda, ¿Serán los mismos que si lo hubieramos hecho dentro de la máquina virtual?

Arriba fuera de la máquina virtual, abajo dentro.

Pues no, cambian un poquito, aunque tienen cosas en común, ¿por qué? Muy sencillo, en la máquina virtual hemos hecho un dump de un proceso en concreto, en este caso firefox.exe, en la máquina real hemos hecho un dump de toda la memoria virtual, por ello cuando hacemos un find “firefox” anita.txt nos aparecen más cosas, lo que es un problema a la hora de detectar qué proceso fue el que hizo qué cosa (aunque se puede llegar a deducir) pero no es un problema a la hora de buscar en RAM, y sin alterarla, cadenas que nos lleven a obtener evidencias que apoyen nuestro dictamen.

Beneficios Virtualización = Beneficios Virtualización + 1;

Salu2!!

El Process Dumper es una aplicación que permite volcar un proceso a un fichero en tiempo de ejecución y sin matarlo, tienen un setup de configuración muy básico:

Con esta aplicación escribiendo userdump –p tendremos la lista de procesos con su PID, si por ejemplo queremos extraer todo el contenido del firefox de PID 592 pondremos userdump 592. Con ello tendremos el volcado. Ahora toda extraer las cadenas de texto que todo proceso maneja, para ello la herramienta Strings nos ayudará. Escribiendo strings firefox.dmp > anita.txt tendremos todas las cadenas de ese fichero en otro de texto. Normalmente no se aconseja abrir los .txt con el blog de notas por que suelen ser de varios megas y tendremos problemas. Por ello es mucho más sencillo utilizar las herramientas find o findSTR y buscar cadenas como “password”, “clave”, “http” o lo que se nos ocurra, así obtendremos todo tipo de información que le navegador maneja muy jugosa :)

Un consejo para el manejo de estas aplicaciones, si no quereis tener que estar copiando y moviendo archivos basta con que añadais strings y userdump a las variables del sistema (si tenéis XP, en propiedades de Mi PC – Opciones Avanzadas) y así desde cualquier lugar del sistema las ejecutareis sin problema.

Cambiando un poco de tercio surgió el debate sobre Análisis Forense con estos volcados de memoria, surgió por varias razones:

Los dos primeros puntos están claros, se puede volcar la memoria de una máquina en red, o mediante multitud de herramientas comerciales (enCase, Volatile Framework) y no tan comerciales (dd /DEV/ en Unix nos podría valer), sin embargo en caso de que sean herramientas del sistema nunca tendremos la garantía de que no hayan sido corrompidas por un rootkit u otros, si hibernamos el equipo (toda la RAM se vuelca al disco duro) corremos el riesgo de que sea detectado por el malware y aproveche para eliminarse. Aun con todo el hecho de volcar la RAM siempre implicará una modificación de la misma, de ello hay varios debates interesantes en Internet, es preciso recordar que una modificación de la RAM aunque sea en un bit implica una alteración de una prueba, y un abogado un poco perspicaz en el uso de las nuevas tecnologías nos la echará atrás fácilmente.

Ahora bien, el problema persiste, ¿cómo copiar una RAM sin alterarla? Repasando nuestros conceptos de Sistemas Operativos tenemos un problema grave, pues o paramos el procesador o la RAM se alterará continuamente, pero si lo paramos no podemos volcarla, es la pescadilla que se muerde la cola. Por suerte encontré un paper con una solución interesante, sus autores son Brian. D. Carrier y Joe Grand y en resumidas cuentas explica el problema y propone como solución incorporar una tarjeta PCI que detenga el procesador, tome el control del bus y sea capaz de ejecutar las instrucciones precisas para volcar la RAM:

El único requisito es que la tarjeta debe estar instalada previamente en la máquina. Lo que la hace interesante para servidores críticos.

Finalmente y para dejaros pensando un poco, ¿tendríamos este problema en Servidores Virtuales?

Salu2!

http://www.huelgainformatica.es/

19 de Noviembre --> Huelga "Por una informática digna"

Este fin de semana comenzó con las conferencias FIST, que se celebraron aquí en Madrid. Tuve la fortuna de poder asistir junto con varios compañeros de trabajo y ver a grandes profesionales hablando de los más variados campos de la seguridad:

Esto es la Tecnología para el Negocio.

Esto es la Tecnología para el Negocio. Vamos a tener trabajo, me parece a mi :-)

Vamos a tener trabajo, me parece a mi :-)Esto se traduce en mayor seguridad (confianza), mayor alineación entre las TIC y el Negocio (ITIL), y mayor eficiencia en el uso de los recursos (menores costes). Sin duda tenemos un reto por delante que es necesario asumir, las TIC van a demandar mayor seguridad, de igual forma tendremos que aplicar seguridad en entornos a los que no estamos acostumbrados, entornos virtuales. Y para colmo tenemos a la vuelta de la esquina el “Cloud Computing”, donde ya veremos como Windows Azure y otros se defienden en este “nuevo” paradigma tecnológico. Todo ello mientras la Web 2.0 muestra nuestros datos por medio universo, Google se adueña del planeta y los usuarios quieren preservar su privacidad.

Creo que no nos vamos a aburrir.

Salu2!

Voy a resumir muy brevemente el ataque, intentaré que sea de forma sencilla, por que es bastante complicado. El atacante esnifa tráfico ARP (aircrack los detecta por que tienen una longitud reconocida). Observando y conociendo la direcciones de red de origen y destino que no son cifradas, excepto el último byte (así está implementado) junto con los 8 bytes de MICHAEL y MIC (sirven para comprobar que el paquete no ha sido modificado) y el checksum del ICV y a sabiendas de que el comportamiento de TKIP rechaza los paquetes con:

Y, sabiendo que si un atacante realiza un ataque en un canal diferente al punto de acceso, por ejemplo, adivinando ese byte que habíamos cortado anteriormente y que está cifrado, el punto de acceso informará de que existe un error de MIC, pero no incrementará el TSC. Luego tras 60 segundos podrá probar otra combinación y, en 12 minutos descifrará 12 bytes de texto plano.

Con ello y realizando un ataque a la inversa al algoritmo MICHAEL el atacante puede obtener la clave MIC usada para proteger los paquetes que son enviados desde el punto de acceso al cliente.

Un lío, lo sé. Pero esto desencadenaría varias vulnerabilidades que harían desaconsejable WPA-PSK (TKIP). Se puede leer en el paper que existe una versión de aircrack que incorpora ya el ataque, pero todavía no está disponible, luego se puede entender conforme se refine este ataque y se creen los correspondientes exploits, que WPA-PSK (TKIP) se encuentra en la milla verde, a la espera de que alguien lo remate con un ejemplo práctico.

Dada la similitud con el Chop-Chop de WEP, no le doy mucho tiempo.

Salu2!

PD: Sé que este Post es muy técnico, pero casi todos los acrónimos utilizados pueden encontrarse fácilmente en Wikipedia, etc. Comprended que tardaría eones en explicarlas todas, y se haría demasiado pesada la entrada. No obstante con las referencias dadas a buen seguro el lector interesado en profundizar podrá hacerlo sin problema.

Happy Monday!!

Comencemos la semana con una web de “Favourite List”, no es ningún descubrimiento pero siempre bien recordarla (para algunos) o explicarla (para otros). Se llama www.virustotal.com y como su nombre parece indicar es un antivirus online, pero no el típico antivirus, sino una web que incorpora los motores de busqueda de los principales fabricantes de antivirus del mercado, vamos una barbaridad, son todos los siguientes:

Los más perspicaces habréis notado una pequeña “remodelación” en el blog desde hace unos días. Se han incorporado dos RSS (sindicaciones Web) de las páginas de milw0rm y Security Focus. En las mismas se pueden ver los 3 últimos exploits publicados y las 3 últimas vulnerabilidades publicadas, aunque cómo habréis sospechado no van a la par ni corresponden la una (vulnerabilidad), con el otro (exploit), aunque están muy relacionados.

Int c = 0;

a = a + b; (a = 2 + 2; a = 4)

a = a / c; (a = 4 / 0; a = error) à Excepción

printf (“ Error de división por 0, la variable C no puede ser

En este caso ha quedado muy claro, son 4 líneas y es un error bastante común. Otro tipo de errores típicos son el buffer overflow, muy parecido al desbordamiento de pila , etc. etc. En todo caso son errores de programación por casos no contemplados (de ahí que diga que mi ordenador es tonto).

Metasploit: Somos malotes y lo sabemos!

Pero de este hablaremos en próximos capitulos!

Como vemos se hace mención específica a la firma digital que preserva la identificación del firmante (demuestra su autenticidad, preserva el no repudio) y la firma electrónica avanzada que añade el atributo de integridad a lo firmado, es decir se asegura que el documento electrónico no ha sido modificado, de igual forma parece dar más importancia a los medios o sistemas con los que el firmante hace uso de la firma digital, y que esos medios o sistemas no hayan sido manipulados o tergiversados por terceros. Finalmente el punto cuatro le proporciona equiparación legal a la firma electrónica reconocida con la firma manuscrita. ¿Qué se precisa para que una firma electrónica esté reconocida? La ley lo especifica así:

“Con ello se aclara que no basta con la firma electrónica avanzada para la equiparación con la firma manuscrita; es preciso que la firma electrónica avanzada esté basada en un certificado reconocido y haya sido creada por un dispositivo seguro de creación.”

Aquí es donde entran en juego certificados digitales, entidades de certificación:

Artículo 6. Concepto de certificado electrónico y de firmante.

Y lo que es más importante, ¿en qué casos se puede suspender un certificado digital y por tanto considerarse no válido?

Artículo 9. Suspensión de la vigencia de los certificados electrónicos.

La extinción o suspensión de la vigencia de un certificado también hará que una firma electrónica sea no reconocida. Como imaginareis la casuística por detrás de la ley puede ser muy amplia, por tanto será de gran ayuda contar con un buen abogado / perito informático que nos apoye a la hora de presentarnos en un litigio, sobretodo para que no nos pase como al Cracker de Pontevedra.

Saludos legalmente inseguros!

Key Settings de nuestra clave, por defecto la seguridad es aceptable (para estos tiempos), aunque nunca es recomendable poner una caducidad indefinida.

Key Settings de nuestra clave, por defecto la seguridad es aceptable (para estos tiempos), aunque nunca es recomendable poner una caducidad indefinida.

Vortix-Luci-Arius, los que leais Micromania os sonará la foto :)

Vortix-Luci-Arius, los que leais Micromania os sonará la foto :)

Arius owneando con el touchpad

Arius: Esa época corresponde a los dos o tres primeros años del juego cuando solo tenía un portátil para jugar, además no era muy bueno y jugaba incluso a trompicones. Fue muy difícil conseguir saber jugar con algo así pero es como todo, la práctica hace al maestro, por lo que después de jugar bastantes partidas con él conseguí tener un buen dominio de ese ratón táctil.

A pesar de jugar diferente a los demás me atreví a ir a mi primer torneo offline en donde además te conocí, la Quijote Lan Party 2005. Allí quede segundo y fue el comienzo de mi carrera como progamer ya que empecé a tomarme el juego un poco más en serio.

Ahora mismo juego con un ordenador de sobremesa y utilizo un ratón Razer Diamondback, un teclado Logitech Media Keyboard y una alfombrilla SteelSeries QcK.

GigA: Alguna recomendación para aquellos que no les acaba de convencer este mundo…

Arius: La verdad es que es un mundo difícil porque se necesita tener ganas, tiempo y talento pero a la vez es un mundo muy bonito porque conoces a nueva gente, vives nuevas experiencias y visitas nuevas ciudades. Además, para mí vivir ese clima de tensión y nervios de toda competición es algo que me hace continuar a parte de estar motivado por conseguir casi siempre los resultados que me propongo.

Por otro lado, también hay que entender que en España el gaming no se ha conseguido profesionalizar del todo porque no es algo bien visto por la sociedad. Mientras que aquí el fútbol es multitud de masas en China o Corea es el gaming. Siempre nos queda la esperanza de que alguna vez lo consigamos.

GigA: ¿Y para los que nos gustaría seguir progresando?

Arius: Lo mejor para seguir progresando en este juego es practicar mucho y mirarse las repeticiones de tus propias partidas o de jugadores conocidos internacionalmente para ver tus fallos, nuevas estrategias, etc.

GigA: Gracias por la entrevista!!

Arius: De nada ;). Un saludo a la comunidad española de Warcraft III, compañeros de equipo y amigos. Y también gracias a tí.

GL & HF & GG

Firefox 3 saldrá por Paros Proxy

Una vez hagamos esto, cuando naveguemos con Firefox todo el tráfico atravesará esta aplicación, y con ello podremos ver que información viaja, que estructura tiene el sitio Web (opcion spider), que vulnerabilidades tiene (opción scan), de que tipo, y donde encontrar más información. Todo ello con un informe (opción report) que no tiene nada que envidiar a los de Nessus, u otras herramientas.

Paros: Trapicheando a deshoras

Desconociendo el procedimiento judicial llevado a cabo, y teniendo 1º de Derecho sin matricular, el artículo 270 nos dice:

1. Será castigado con la pena de prisión de seis meses a dos años y multa de 12 a 24 meses quien, con ánimo de lucro y en perjuicio de tercero, reproduzca, plagie, distribuya o comunique públicamente, en todo o en parte, una obra literaria, artística o científica, o su transformación, interpretación o ejecución artística fijada en cualquier tipo de soporte o comunicada a través de cualquier medio, sin la autorización de los titulares de los correspondientes derechos de propiedad intelectual o de sus cesionarios.

2. Será castigado con la pena de prisión de seis meses a dos años y multa de 12 a 24 meses quien intencionadamente exporte o almacene ejemplares de las obras, producciones o ejecuciones a que se refiere el apartado anterior sin la referida autorización. Igualmente incurrirán en la misma pena los que importen intencionadamente estos productos sin dicha autorización, tanto si éstos tienen un origen lícito como ilícito en su país de procedencia; no obstante, la importación de los referidos productos de un Estado perteneciente a la Unión Europea no será punible cuando aquellos se hayan adquirido directamente del titular de los derechos en dicho Estado, o con su consentimiento.

3. Será castigado también con la misma pena quien fabrique, importe, ponga en circulación o tenga cualquier medio específicamente destinado a facilitar la supresión no autorizada o la neutralización de cualquier dispositivo técnico que se haya utilizado para proteger programas de ordenador o cualquiera de las otras obras, interpretaciones o ejecuciones en los términos previstos en el apartado 1 de este artículo.

Entendiendo que el chaval no tenía animo de lucro (al menos no se demuestra), y que el software no está clasificado como “obra literaria, artística, o científica” (aunque el artículo 10.1 así lo recoge), también es dificilmente clasificable dentro de la propiedad industrial. El software no es lo que se vende, sino una licencia de uso, que nos dá derecho a copia privada, pero no a modificar la obra, ahora bien, se me plantean las siguientes preguntas (perdonad por el enmarasijo legal y de conceptos):

- ¿Cómo han demostrado que el imputado es quien “crackeó el programa, y además en 3 ocasiones?

- ¿Cómo han demostrado que él fue el 1º en distribuir el crack, por las redes p2p?

- Si lo han descubierto a través de la IP, ¿cómo han asociado IP con persona?

Evidentemente, y llamando al sentido común, el imputado debía ser el culpable, por que no rechistó, también es cierto que la condena es del minimo que impone la ley, y viendo los precios del PRESTO, pues se puede entender que tampoco es excesivamente cara la “multa”. No obstante, espero y deseo que que haya algo más detrás, por que no me creo que un “cracker” accidentalmente comparta su "obra", o que reitere en su “hazaña” por diversión (…), o que desconozca la legislación que le ampara y concretamente las diversas formas para defenderse que su abogado podría haber interpelado, o que no haya cometido otros delitos si le han intervenido el equipo...

Pongo la mano en el fuego, y no me quemo, cuando digo que seguramente, hay mucho más detrás.

¿Por qué? Por que todos saben lo que pensamos, lo que escribimos,,, casi hasta lo que sentimos! Google lo sabe, los gobiernos lo saben, la CIA lo sabe, y.. ¡es normal! De nada sirven nuestras auditorias OSSTMM que revisan de pé a pá la seguridad corporativa. ¿Recordais el hacking bluetooth?, ¿y el de infrarrojos? Pues todo eso ha quedado obsoleto, la última tecnología de hacking para dispositivos externos no precisa de comunicaciones inalámbricas, ahora “pinchamos” el cable!, o a eso se han dedicado en unos laboratorios suizos, donde se supone que captan las radiaciones electromagnéticas de las teclas de cualquier teclado (PS2, USB), las transforman y … ¡eavesdropping!

Los videos a priori son convincentes, siempre y cuando no tengan un programita que imprima en pantalla cada X segundos lo que supuestamente han conseguido . Existen varios videos que muestran los experimentos, por suerte siempre nos quedarán los teclados virtuales… y el click del ratón, ¿o tampoco?

Compromising Electromagnetic Emanations of Keyboards Experiment 1/2 from Martin Vuagnoux on Vimeo.

Mejor apago y me voy.